Managed Security - Einstiegsseite

Was ist managed Security?

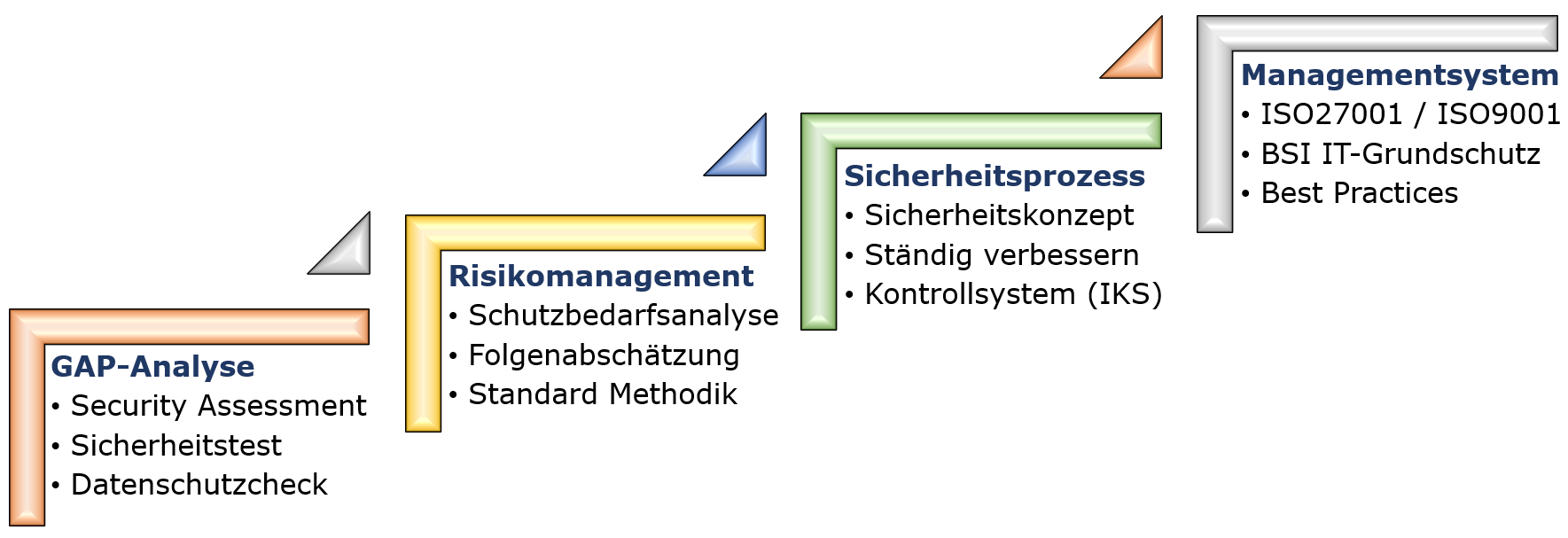

Managed Security steht für die schrittweise Einführung und den Betrieb eines Sicherheitsprozesses in einer Organisation. Das Ziel dabei ist es, die Informationssicherheit sukzessiv zu erhöhen, bis ein auf die Organisation zugeschnittenes Sicherheitsniveau mit angemessenen technischen und organisatorischen Maßnahmen erreicht ist.

Die 4 erforderlichen Schritte sind oben in der Grafik abgebildet und werden hier kurz vorgestellt.

Schritt 1 - GAP-Analyse

Jede Organisation hat individuelle Anforderungen an die Informationssicherheit. Diese Anforderungen zu ermitteln und herauszufinden, ob das aktuelle Sicherheitsniveau in Ihrem Unternehmen diesen Anforderungen gerecht werden kann, ist das Ziel einer GAP-Analyse.

GAP-Analysen sollten möglichst alle Lücken aufdecken und bei Bedarf vielschichtig durchgeführt werden. Bezogen auf den Kontext und die Sicherheitsanforderungen des Unternehmens werden Checklisten und Fragenkataloge so wie standardisierte Methodologien für die Analyse gewählt.

Das Ergebnis ist eine Liste mit Sicherheits- oder Compliance-Lücken, die in einem späteren Schritt bewertet und priorisiert werden.

Zu den GAP-Analysen...

Schritt 2 - Risikomanagement

Nicht jede gefundene Lücke ist auch ein Risiko. Daher gilt es im nächsten Schritt, eine Risikobewertung durchzuführen und herauszufinden, wie viel Sicherheit Sie an welcher Stelle wirklich brauchen. Dabei wird die Wahrscheinlichkeit eines Sicherheitsvorfalls und dessen potenzielle Auswirkungen eingeschätzt. Es wird ein Bedrohungskatalog erstellt und der reale Schutzbedarf ermittelt.

Daraus werden dann Entscheidungsgrundlagen für eine angemessene Risikobehandlung abgeleitet, um damit technische und organisatorische Gegenmaßnahmen zu entwickeln, mit denen Sicherheitsprobleme sukzessiv und ressourcenschonend adressiert werden können.

Das letztendliche Ziel des Risikomanagements ist es, verbleibende Restrisiken auf ein akzeptables Niveau zu reduzieren.

Zum Risikomanagement...

Schritt 3 - Sicherheitsprozess

Nachdem die Risiken ermittelt und mit der Risikobehandlung gestartet wurde, ist es im nächsten Schritt an der Zeit, einen auf die Sicherheitsanforderungen des Unternehmens abgestimmten Sicherheitsprozess aufzubauen. Denn Informationssicherheit ist keine einmalige Angelegenheit. Die Anforderungen, die Bedrohungslandschaft und die Risiken ändern sich im Laufe der Zeit schnell.

Der Prozess sollte Sicherheitsmaßnahmen regelmäßig auf ihre Wirksamkeit überprüfen, die Risikobewertung regelmäßig aktualisieren und Schnittstellen zu den übrigen Betriebsprozessen im Unternehmen haben, damit die Informationssicherheit integraler Bestandteil der Geschäftsprozesse wird.

Das Ergebnis ist ein Sicherheitskonzept für das Unternehmen, dass nicht nur auf Papier existiert, sondern auch als nachhaltig gelebte Praxis im Unternehmen verankert ist.

Zur Sicherheitsprozess...

Schritt 4 - Managementsystem

Im vierten Schritt wird der Sicherheitsprozess nach den Vorgaben eines Standards zu einem Managementsystem weiter ausgebaut. Diese Standards stellen im Wesentlichen eine international anerkannte Vorlage für die kontinuierliche Verbesserung der Informationssicherheit dar. Das Ergebnis ist ein Managementsystem für die Informationssicherheit bzw. ein Information Security Management System, kurz: ISMS.

Beispiele dieser Standards sind die ISO 27001 oder der BSI IT-Grundschutz. Beide bauen auf bewährte Best Practices auf und liefern solide Grundlagen für den Betrieb eines ISMS.

Das Managementsystem kann, muss aber nicht zwingend, auch zertifiziert werden. Die Zertifizierung bietet sich an, wenn Endkunden ein Zertifikat einfordern oder wenn man das Engagement für die Informationssicherheit den Geschäftspartnern gegenüber unter Beweis stellen möchte, um so die Position am Markt zu verbessern.

Zu den Managementsystemen...