IT-Sicherheitsprozess für die ständige Verbesserung der Datensicherheit

Der dritte Schritt zur Managed Security

Mit einem Sicherheitsprozess kommen Sie Sicherheitslücken zuvor und verbessern Sie das Sicherheitsniveau kontinuierlich. Diese Seite beschreibt, wie ich Sie bei diesem Schritt unterstützen kann.

Siehe auch:

Einstiegsseite Managed Security für die restlichen Prozessschritte zum Aufbau eines ISMS.

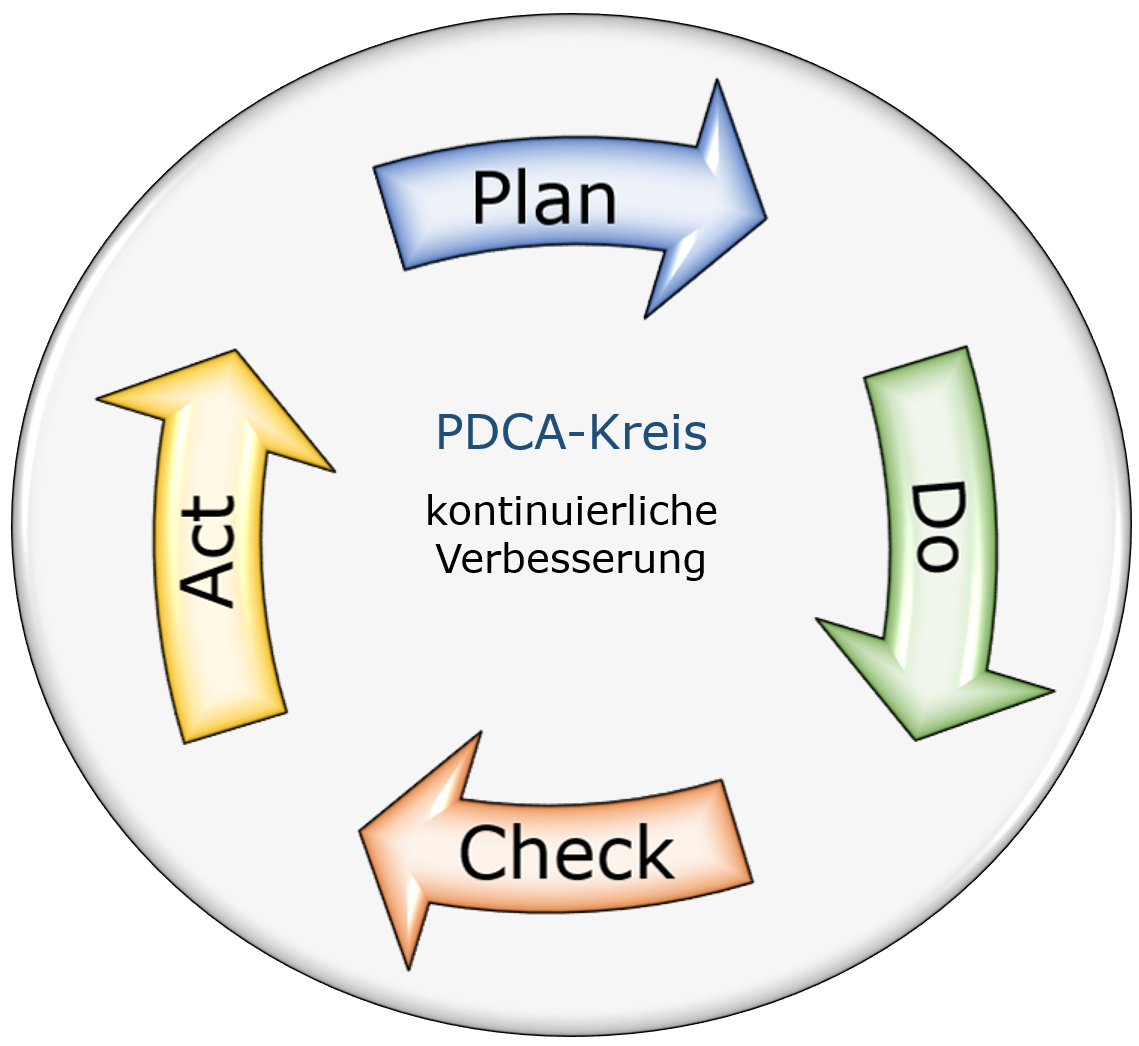

Der PDCA-Kreis als Basis für ein nachhaltiges Sicherheitsniveau

Die Bedrohungslandschaft ändert sich ständig und damit wird die Informationssicherheit zu einem "moving Target". Wenn Sie Ihre Sicherheitsmaßnahmen regelmäßig auf Wirksamkeit überprüfen und die Risikoanalysen regelmäßig wiederholen, gehen Sie mit den Änderungen bereits proaktiv um. Mit einem Sicherheitsprozess gehen Sie noch einen Schritt weiter: Sie ändern Strukturen und Abläufe so, dass die Informationssicherheit integraler Bestandteil der Geschäftsprozesse wird.

Setzen Sie beim Aufbau auf bewährte Best Practices und Industriestandards wie z.B. die ISO9001 oder ISO27001, so erfinden Sie das Rad nicht neu und vermeiden kostspielige Fehler. Die ISO-Standards implementieren den sogenannten PDCA-Zyklus (siehe Bild oben) für die ständige Verbesserung der Geschäftsprozesse. Auch wenn Sie nicht die Absicht haben, Ihren Sicherheitsprozess zu einem zertifizierungsfähigen Managementsystem auszubauen, lohnt es sich, die Methodik für die Entwicklung eines auf Ihre Sicherheitsbedürfnisse abgestimmten Sicherheitsprozesses einzusetzen.

Mit der stetige Verbesserung der Informationssicherheit bleiben Sie auch langfristig auf der sicheren Seite. So schützen Sie nicht nur Ihre eigenen Daten, sondern auch die Kundendaten vor Vertraulichkeitsverlust und Missbrauch. Ihre Geschäftspartner werden es zu schätzen wissen und Ihr Engagement wird zum Marktvorteil.

Vorgehensweise

Auf Basis der zuvor erstellten Risikoanalyse entwickeln wir gemeinsam in einem oder mehreren Workshops, ein IT-Sicherheitskonzept für Ihr Unternehmen. Das Ziel ist ein möglichst schlanker Prozess mit messbaren Kennzahlen für die kontinuierliche Verbesserung. Ich unterstütze Sie bei der Implementierung von pragmatischen Best Practices und bringe bei Bedarf Dokumentvorlagen, Leitfaden für Prozesse und Sicherheitsleitlinien sowie Mitarbeiterschulungen mit ein.

Oft wird in diesem Schritt die Risikoanalyse um eine sogenannte Business Impact Analyse (BIA) erweitert. Da geht es um die Geschäftskontinuität und die Auswirkung von länger andauernden Bedrohungsszenarien für die Betriebsprozesse und die Identifizierung von existenzbedrohenden Risiken.

Es kann, abhängig von den gegebenen Sicherheitsanforderungen bei der Umsetzung, auch mit der Implementierung eines internen Kontrollsystems (IKS) begonnen werden. Damit sind Sie dann bereits auf dem besten Weg zum späteren vierten Schritt: ein zertifizierungsfähiges Managementsystem für die Informationssicherheit.

Zielgruppe, Voraussetzungen und Aufwand

- Zielgruppe:

- Kleine und mittlere Unternehmen

- Voraussetzungen:

- Vertragliche Absicherung der Beratung: Datenschutzvertrag (Auftragsverarbeitung), Vertraulichkeitsvereinbarung und Vertrag für Risikoanalysen

- Eine vorhandene GAP-Analyse (Siehe Schritt 1) und IT-Risikomanagement (Schritt 2)

- Aufwand:

- Je nach Größe des Unternehmens und Geltungsbereich, ist mit einem Aufwand von mehreren Tagen zu rechnen. Dieser Aufwand wird in einem kostenfreien und unverbindlichem Erstgespräch ermittelt.

Ihre Vorteile

Solide Sicherheitsbasis für eine stabile Geschäftskontinuität, abgestimmt auf Ihren individuellen Schutzbedarf

Sie beseitigen Haftzngsrisiken durch Einhaltung von gesetzlichen und vertraglichen Verpflichtungen

Sie Erfüllen eine wichtige Voraussetzung für ein Managementsystem und für eine spätere Zertifizierung z.B. nach ISO9001 oder ISO27001

Niedriges Kostenrisiko, wenn Sie mich als externen Informationssicherheitsbeauftragten engagieren, bis der Prozess richtig läuft und das interne Knowhow aufgebaut ist

Weitere Informationen

Sie wünschen ein unverbindliches Erstgespräch oder eine persönliche Beratung?

Eine einfache Anfrage genügt!

Rufen Sie mich an: 06423 963 410 oder schreiben Sie an: info(at)vangestel.de