GAP-Analysen - Die verschiedenen Varianten

Der erste Schritt zur Managed Security

GAP-Analysen können für sich als eigenständige Maßnahme durchgeführt werden, aber sie sind der erste Prozessschritt beim Aufbau eines Managementsystems für die Informationssicherheit (ISMS).

Auf dieser Seite werden die unterschiedlichen Möglichkeiten für die Durchführung von GAP-Analysen vorgestellt.

Siehe auch:

Einstiegsseite Managed Security für die restlichen Prozessschritte zum Aufbau eines ISMS.

Analysen für die Planung der Sicherheitsmaßnahmen

GAP-Analysen liefern Entscheidungsgrundlagen für die Planung Ihrer Sicherheitsprozesse. Sie gehören damit zu der Planungsphase im PDCA-Zyklus der ISO-Normen. Jede Organisation hat individuelle Anforderungen an die Informationssicherheit, daher können sich der benötigte Geltungsbereich und der Umfang der Maßnahmen stark unterscheiden.

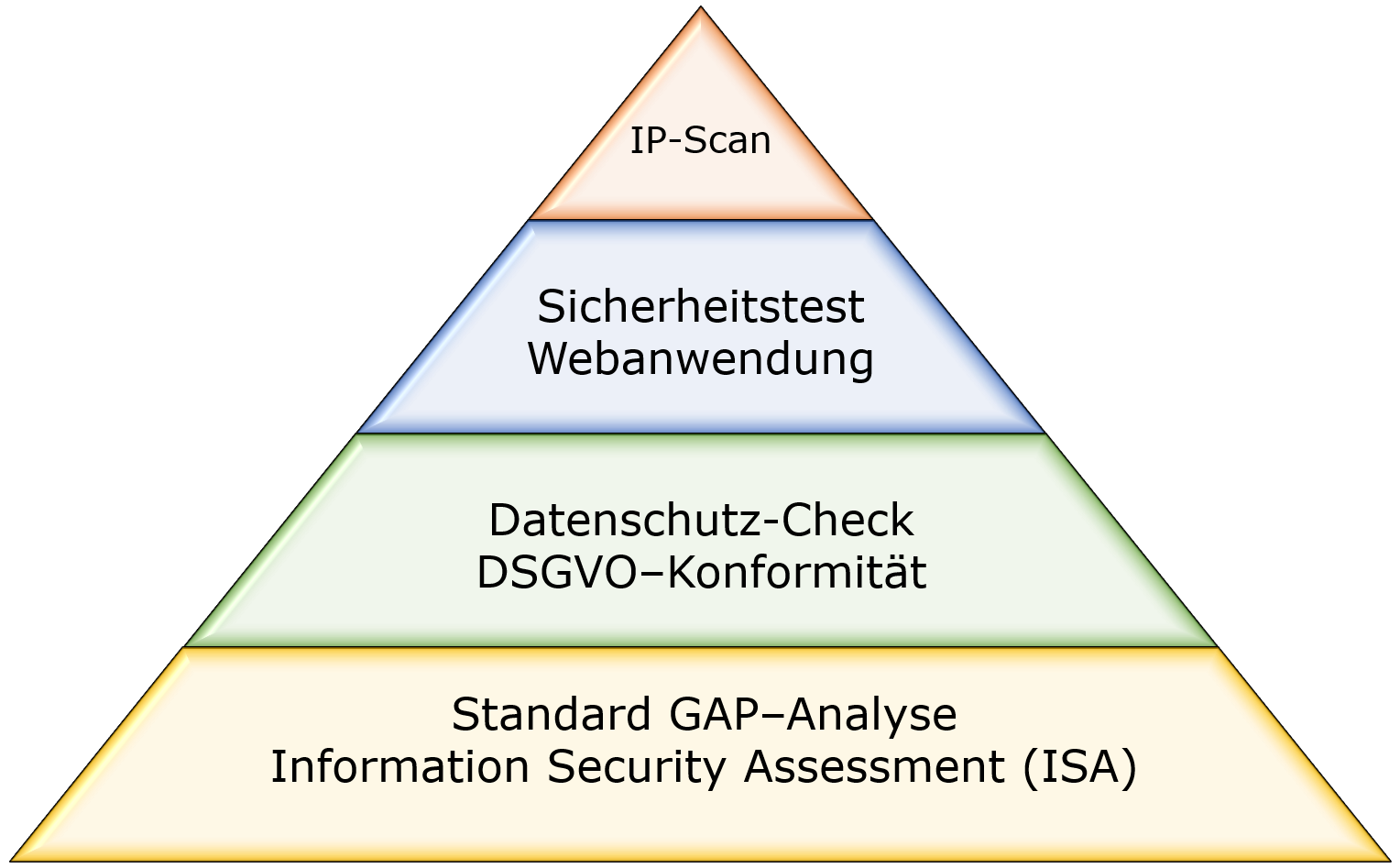

Am Anfang sollte eine Standard GAP-Analyse im ersten Durchgang durchgeführt werden. Sie eignet sich für jedes Unternehmen, weil sie allgemeingültige Best Practices und gesetzliche Anforderungen, z.B. an den betrieblichen Datenschutz, abdeckt. Später können dann, abhängig von den Anforderungen oder von gefundenen Lücken, weitere, mehr spezifische Analysen durchgeführt werden.

Vorgehensweise

Gemeinsam schauen wir in einem oder mehreren Workshops ganz genau hin. Anhand von standardisierten Fragenkatalogen und Checklisten werden Mitarbeitende befragt, vorhandene Prozesse und Dokumente gesichtet und fehlende technische und organisatorische Maßnahmen ermittelt. Das Ergebnis ist eine Liste mit Sicherheits- oder Compliance-Lücken, die wir in einem späteren Schritt bewerten und priorisieren.

GAP-Analysen können Sie beim Aufbau eines Sicherheitsprozess, für die Erstellung von Selbstauskünften für Kunden oder auch als internes Audit zur Vorbereitung einer Zertifizierung, durchführen. Egal, welche Variante Sie wählen, ich stehe mit Expertenrat und hochwertigen Dokumentvorlagen zur Seite und moderiere Sie durch den Prozess.

Zielgruppe, Voraussetzungen und Aufwand

- Zielgruppe:

- Kleine und mittlere Unternehmen

- Voraussetzungen:

- Vertragliche Absicherung der Dienstleistung: Datenschutzvertrag (Auftragsverarbeitung), Vertraulichkeitsvereinbarung und Vertrag für Sicherheitsanalysen und Penetrationstests.

- Aufwand:

- Je nach Größe des Unternehmens und Geltungsbereich, ist mit einem Aufwand von 1 bis mehreren Tagen zu rechnen. Dieser Aufwand wird in einem kostenfreien und unverbindlichem Erstgespräch ermittelt.

Für jeden Bedarf einer GAP-Analyse

Im Folgenden werden die unterschiedlichen GAP-Analysen mit den jeweiligen Beurteilungskriterien und Fragenkatalogen kurz vorgestellt. Sollte Ihr Wunschkatalog oder Assessment nicht aufgelistet sein, sprechen Sie mich bitte an. Der Beurteilungsstandard für die GAP-Analysen lässt sich an beliebige Kontrollmodelle anpassen und kann auf Ihr Betriebsumfeld individuell abgestimmt werden.

Standard Information Security Assessment (ISA)

- Kontrollfragen anhand der ISO27001:2022 Annex A und Best Practices der ISO27002:2022

- Datenschutzcheck mit Kontrollfragen für die Beurteilung der DSGVO-Konformität

ISA nach VDA5 oder TISAX®

- Kontrollfragen anhand des Branchenstandards für Informationssicherheits-Assessments der VDA (Verband der Automobilindustrie)

- Der VDA Katalog ist auch Grundlage für das Branchenmodell TISAX® und enthält Kontrollfragen zum Thema Prototypenschutz und Datenschutz

Schwachstellenscans und Sicherheitstests für Anwendungen oder IT-Infrastruktur

- Schwachstellenermittlung mit Vulnerability Assessment Scans und IP-basierten IT-Sicherheitstests

- Sicherheitstest einer Webanwendung (z.B. Webshop, Portal oder CMS) auf OWASP Top 10 - Schwachstellenkatalog der OWASP (Open Web Application Security Project)

Beispiele Unternehmensspezifischer Fragenkataloge und Test-Standards

- GAP-Analyse die Vorbereitung auf das Übergangsaudit von ISO27001:2013 auf ISO27001:2022

- Kontrollfragen anhand der ISO9001:2015 für Compliance in Betriebsprozessen

- ISA anhand des BSI Kriterienkatalog Cloud Computing C5 (C5 - Cloud Computing Compliance Criteria Catalogue, sicheres Cloud Computing)

- ISA anhand der IT-Sicherheitsverordnung-ITSVO-EKD (Verordnung der Evangelischen Kirche in Hessen und Nassau)

- ISA anhand des Sicherheitsstandards für IoT ETSI EN 303 645 (Bestimmungen für die Sicherheit von sog. "Internet of Things")

- GAP-Analyse mit Kontrollfragen eines IKS (internes Kontrollsystem) und IDW PS 951 (Prüfungsstandard für Interne Kontrollsysteme des Institut der Wirtschaftsprüfer)

- Sicherheitsscan anhand des PCI DSS - Standard (Payment Card Industry Data Security Standard)

- Sicherheitstests und Code-Reviews einer Anwendung anhand des Test-Standards ASVS (Application Security Verification Standard) der OWASP

Beurteilung und Berichterstattung

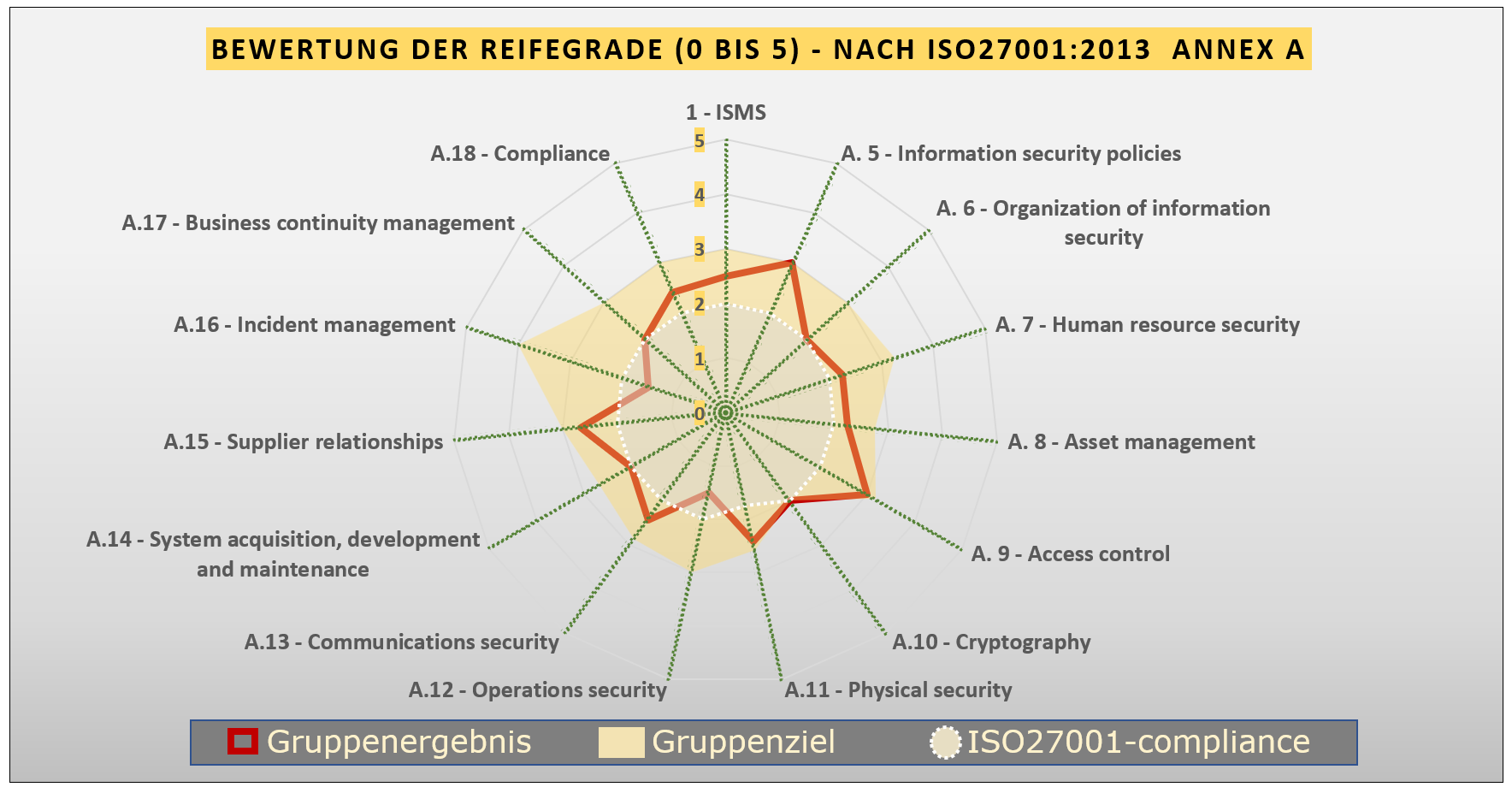

- Reifegradbeurteilung aller Kontrollen nach der SPICE Methode (ISO15504) (siehe untenstehendes Bild)

Ihre Vorteile

Korrekte vertragliche Absicherung der Dienstleistung

Reproduzierbare Ergebnisse durch standardisierte Methodologien und Best Practices Professionelle Durchführung und Berichterstattung vom ISO27001-Auditor Überschaubare Kosten, durch Festpreise für die einzelnen Workshops und Sicherheitstests Nachweis von unabhängigen Sicherheitsanalysen (z.B. für Ihr ISMS nach ISO27001 oder für Selbstauskünfte)

Weitere Informationen

Sie wünschen ein unverbindliches Erstgespräch oder eine persönliche Beratung?

Eine einfache Anfrage genügt!

Rufen Sie mich an: 06423 963 410 oder schreiben Sie an: info(at)vangestel.de