Risikomanagement für einen soliden und angemessenen Schutz

Der zweite Schritt zur Managed Security

Das Risikomanagement ist der nächstwichtige Prozessschritt beim Aufbau eines Managementsystems für die Informationssicherheit (ISMS). Diese Seite stellt verschiedene Methodiken für das Risikomanagement vor.

Siehe auch:

Einstiegsseite Managed Security für die restlichen Prozessschritte zum Aufbau eines ISMS.

Ein bekanntes Risiko ist ein halbes Risiko

Nachdem Schwachstellen in der GAP-Analyse identifiziert wurden, müssen wir herauszufinden, ob es auch Bedrohungsszenarien gibt, die unsere Schwachstellen ausnutzen könnten und welche Folgen der Eintritt eines solchen Ereignisses haben könnte. Das Risikomanagement hat die Aufgabe, diese Risiken zu identifizieren und angemessene Behandlungsmaßnahmen zur Risikobeseitigung oder Schadensbegrenzung zu formulieren.

Wegen der breitgefächerten Bedrohungslandschaften gibt es unterschiedliche Vorgehensweisen für die Risikoermittlung, die bei Bedarf auch miteinander kombiniert werden können.

Vorgehensweise

Mit dem Bedrohungskatalog aus den GAP-Analysen werden technische und organisatorische Gegenmaßnahmen entwickelt, mit denen Sie Sicherheitsprobleme sukzessiv und ressourcenschonend adressieren. Nicht jede gefundene Lücke ist auch ein Risiko für Ihr Geschäft. Da nur Sie Ihr Business kennen, schätze ich gemeinsam mit Ihnen die Wahrscheinlichkeit eines Sicherheitsvorfalls und die potenziellen Auswirkungen ein, mit dem Ziel, daraus Ihren realen Schutzbedarf zu ermitteln.

Bei der Risikoanalyse kommen standardisierte Methoden oder bewährte Best Practices aus der Open Source Gemeinde zum Einsatz. So ist sichergestellt, dass die Risikoanalysen nach dem aktuellen Stand der Technik durchgeführt werden und die Ergebnisse einheitlich bewertet werden. Mit der Risikoeinschätzung nach standardisiertem Vorgehen, vermeiden Sie kostspielige "Überreaktionen" und stellen trotzdem sicher, dass keine wichtigen Risiken übersehen werden. Das Ergebnis ist ein priorisierter Maßnahmenkatalog mit Einschätzung der verbleibenden Restrisiken.

Es gibt zwar Spezialsoftware für die Risikobewertung, die ich auf Wunsch selbstverständlich einsetzen kann, aber mit den richtigen Vorlagen gelingt dies auch mit Standard Büro-Software. In einem oder mehreren Workshops führe ich mit Ihnen die Risikoanalysen durch, ich stelle die Vorlagen zur Verfügung und vermittele bei Bedarf auch die benötigten Grundlagen im Rahmen einer Schulung.

Zielgruppe, Voraussetzungen und Aufwand

- Zielgruppe:

- Kleine und mittlere Unternehmen

- Voraussetzungen:

- Vertragliche Absicherung der Beratung: Datenschutzvertrag (Auftragsverarbeitung), Vertraulichkeitsvereinbarung und Vertrag für Risikoanalysen

- Eine vorhandene GAP-Analyse (Siehe Schritt 1)

- Aufwand:

- Je nach Größe des Unternehmens und Geltungsbereich ist mit einem Aufwand von 1 bis mehreren Tagen zu rechnen. Dieser Aufwand wird in einem kostenfreien und unverbindlichem Erstgespräch ermittelt.

Die unterschiedlichen Risk-Rating-Methoden vorgestellt

Im Folgenden werden die unterschiedlichen von mir angewandten Risikobewertungsmethoden mit den jeweiligen Eigenheiten kurz vorgestellt. Die verschiedenen Methodiken können, müssen aber nicht, bei Bedarf kombiniert werden. Die Liste ist auch nicht abschließend. Eigene benutzerdefinierte Risk-Rating-Methoden sind möglich. Aber warum das Rad neu erfinden, wenn es Industriestandards mit Best Practices für das Risikomanagement gibt? Sprechen Sie mich bitte an, falls Sie mehr über die Methodiken oder einen Benutzerdefinierten Risikoprozess erfahren möchten.

Generelle Vorgehensweise für die Ermittlung von Risikowerten

- Die meisten Risikobewertungsmethoden nutzen für die Bestimmung der Höhe eines Risikos eine ähnliche Formel:

- Die Eintrittswahrscheinlichkeit eines Ereignisses wird mit einer Zahl eingeschätzt. Je höher die Zahl, desto wahrscheinlicher ist es, dass das Schadensereignis eintreten wird.

- Auf ähnliche Weise wird die zu erwartende Schadenshöhe mit einer Zahl dargestellt.

- Der letztendliche Risikowert wird dann einfach mit Eintrittswahrscheinlichkeit x Schadenshöhe berechnet.

- Die unterschiedlichen Risikomodelle unterscheiden sich in der Auswahl der Risikoszenarien oder in der Ausprägung der Risikoberechnung.

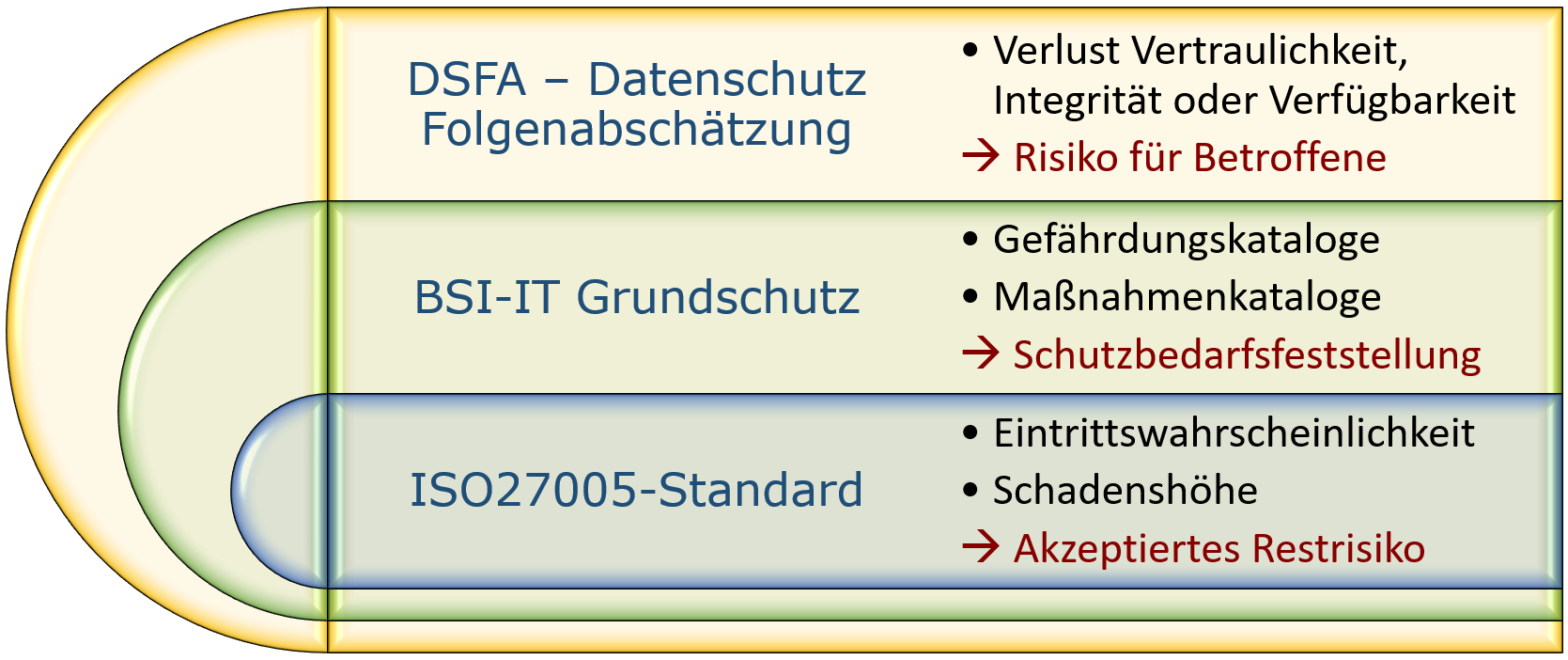

Risk Assessment nach der ISO27005:2013

- Das Risikomodell der ISO27005:2013 geht vom Schutzbedarf der einzelnen Unternehmenswerte (Assets) aus und bewertet das Schadenspotenzial für 3 verschiedene Schutzkriterien:

- Das Schutzkriterium Vertraulichkeit

- Das Schutzkriterium Integrität

- Das Schutzkriterium Verfügbarkeit

- Der Risikoprozess sieht vor, dass alle Risiken, mit einem Wert höher als einer festgelegten Akzeptanzschwelle, behandelt werden

- Die Restrisiken sollten dann akzeptiert und regelmäßig gemonitored werden

- Gut zu wissen: die von mir verwendete Vorlage erzeugt ganz nebenbei eine tagesaktuelle und ISO27001-konforme SOA - Statement of applicability bzw. eine Erklärung zur Anwendbarkeit und kann auch ohne Beratungsdienstleistung einzeln erworben werden. Sprechen Sie mich an!

Schutzbedarfsanalyse gemäß BSI IT-Grundschutz

- Beim IT-Grundschutz wird die IT- und Prozesslandschaft betrachtet und im Rahmen einer Strukturanalyse in Standardkomponenten zerlegt

- Für diese Komponenten wird dann mit Hilfe eines standardisierten Gefährdungskatalog jeweils der Schutzbedarf abgeleitet

- Anschließend werden bei der Grundschutz-Modellierung die nötigen Sicherheitsmaßnahmen aus Maßnahmenkatalogen für die Komponenten gewählt.

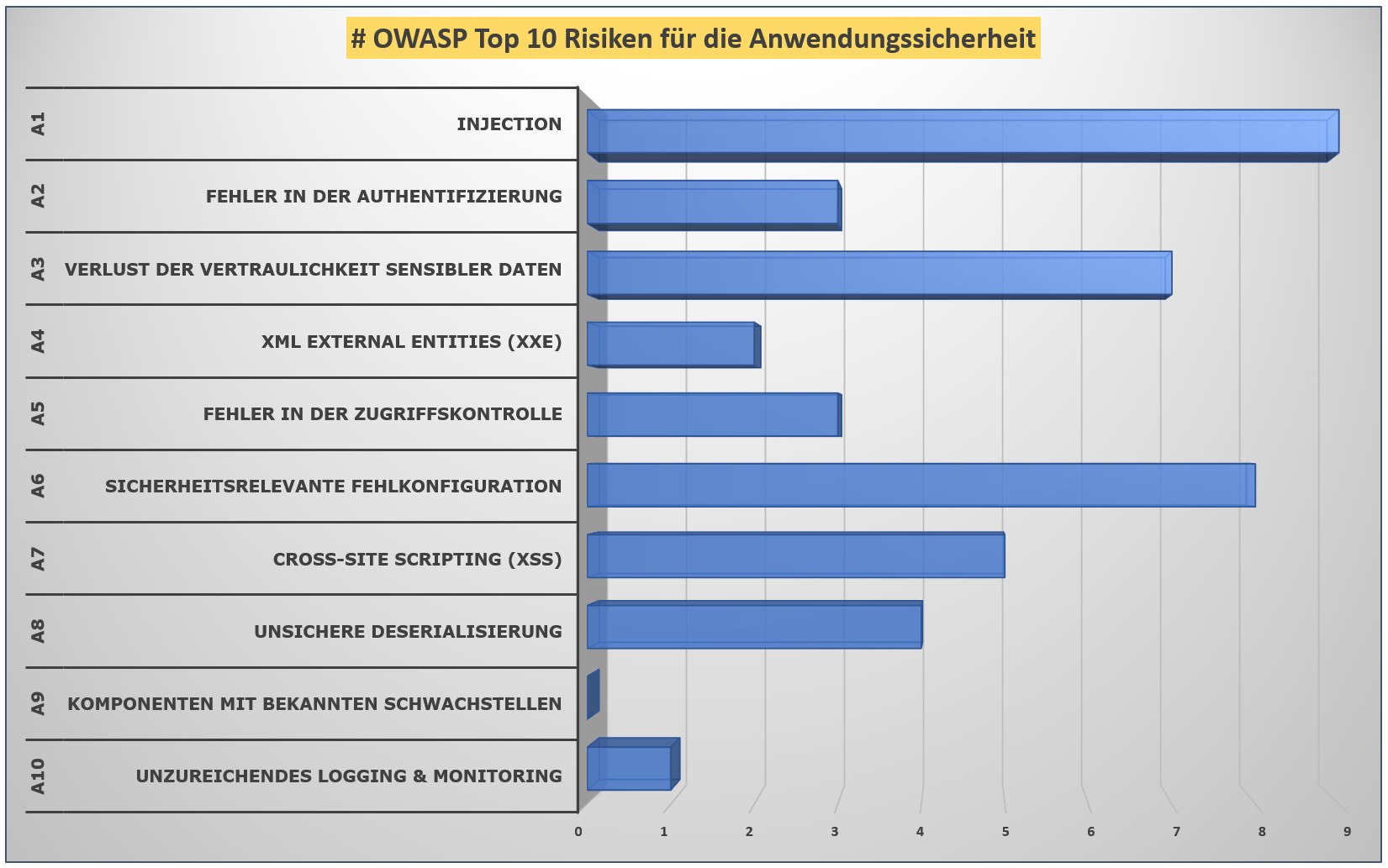

Bewertung nach der OWASP-Risk-Rating-Methode

- Die OWASP (Open Web Application Security Project) hat speziell für die Bewertung von Risiken in Geschäftsanwendungen ein Risikomodell veröffentlicht (Siehe auch untenstehendes Bild) und für die Einschätzung der Sicherheitslücken eine erweiterte Berechnungsmethode entwickelt.

- Dabei wird einen sogenannter Angriffsvektor berechnet. Der setzt sich aus jeweils zusätzlichen Parameter für die Einschätzung von Bedrohungen und Schwachstellen. Daraus lässt sich die Eintrittswahrscheinlichkeit eines Szenarios und damit auch das Risiko genauer berechnen

- Erweiterte Parameter für die Bedrohung:

- Benötigte Fähigkeiten für einen Angriff

- Motivation der Angreifer

- Möglichkeiten und Ressourcen der Angreifer

- Die potentielle Menge der Angreifer

- Erweiterte Kriterien für die Schwachstelle:

- Ausnutzbarkeit der Schwachstelle

- Verbreitung der Schwachstelle

- Auffindbarkeit der Schwachstelle

- Entdeckungschancen: die Wahrscheinlichkeit, dass eine erfolgreiche Ausnutzung auch entdeckt wird

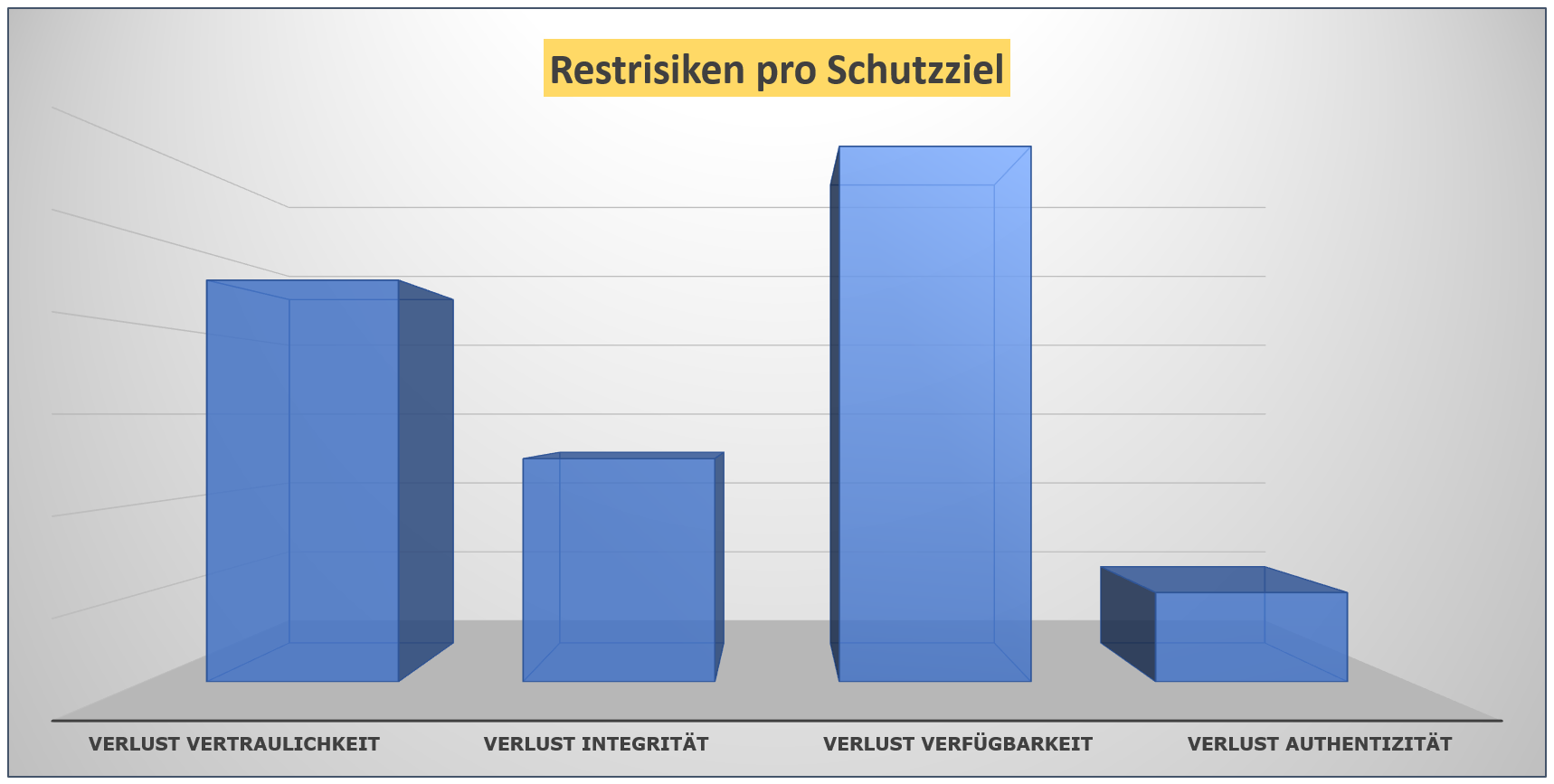

Datenschutz-Folgenabschätzung (DSFA) bzw. Personal Impact Analyse (PIA)

- Während die oben vorgestellten Risikobewertungen eher aus Sicht des Unternehmens und für betriebliche Daten durchgeführt werden, ist es für die Datenschutzkonformität notwendig, Risiken auch aus Sicht der betroffenen Personen zu betrachten, wenn persönliche Daten verarbeitet werden.

- Die Bewertungsmethode für die Berechnung der Risikowerte baut grundsätzlich auf die beiden oben beschriebenen ISO27005 und OWASP-Risk-Rating-Methoden auf, allerdings muss die Berechnung noch um einigen Parameter für den Datenschutz erweitert werden

- Zusätzlicher Parameter für die Bewertung von Risiken für Rechte und Freiheiten betroffener Personen:

- Die 3 klassischen Schutzkriterien Vertraulichkeit, Integrität und Verfügbarkeit werden um das Schutzkriterium Authentizität erweitert (Siehe auch untenstehendes Bild)

- Zusätzliche Bewertungskriterien für die Schadenshöhe aus Sicht der Betroffenen: Physische, materielle und immaterielle Folgen für Personen

- Zusätzliches Bewertungskriterium für die Arten der personenbezogenen Daten: Kritikalität der Daten

- Zusätzliches Bewertungskriterium für die Gesamtauswirkung eines Ereignisses: Größe der Betroffenenkreise

- Zusätzliches Bewertungskriterium für den Angriffsvektor: Zurechenbarkeit (traceability)eines Angriffs

- Gut zu wissen: die verwendete Vorlage für das Personal Impact Assessment wurde von mir als zertifizierter Datenschutzbeauftragter entwickelt und ist DSGVO-konform. Sie kann auch ohne Beratungsdienstleistung einzeln erworben werden. Sprechen Sie mich an!

Ihre Vorteile

Risikobehandlung mit angemessenen Maßnahmen und Restrisiken für Ihr Unternehmen

Sie erfinden das Rad nicht neu und profitieren von Expertenwissen bei der Risikoeinschätzung

Reproduzierbare Ergebnisse durch standardisierte und professionelle Risikoberichte

Dokumentvorlagen für die Durchführung von Risikoanalysen und Berichterstattung

Auf Wunsch auch Mitarbeiterschulungen "IT-Risikomanagement mit Excel" oder "IT-Grundschutz modellieren"

Last but not least: Sie schlafen ruhiger

Weitere Informationen

Sie wünschen ein unverbindliches Erstgespräch oder eine persönliche Beratung?

Eine einfache Anfrage genügt!

Rufen Sie mich an: 06423 963 410 oder schreiben Sie an: info(at)vangestel.de